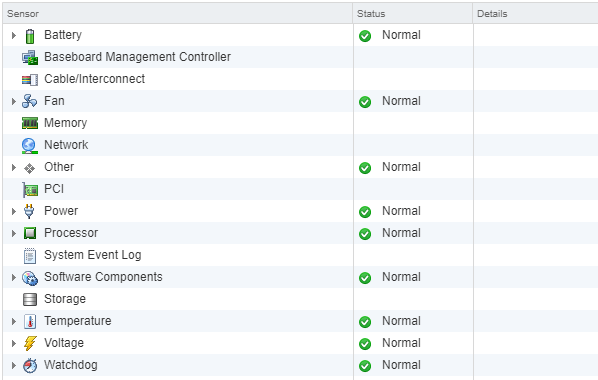

Hver VMware Host overvåger hardwaren der håndterer den enkelte host. Via VMware Host Health Status, får man den aktuelle status på følgende komponenter.

- CPU Processors

- Memory

- Fans

- Temperature

- Voltage

- Power

- Network

- Battery

- Storage

- Cable/Interconnect

- Software components

- Watchdog

- Other

Alle informationerne bliver opsamlet via System Management Architecture for Server Hardware (SMASH). SMASH er en industri standard som omhandler protokoller for administration af systemer i datacenter. For mere information omkring SMASH kan man følge dette link http://www.dmtf.org/standards/smash

For hver komponent gives en status

- green : Sensoren er ok

- red : Sensoren er i kritisk tilstand, Der er en hardware fejl på serveren.

- unknown : Der kan ikke indhentes information omkring sensoren. dette kan forekomme hvis SMASH driveren ikke fungerer.

- yellow : Sensoren er ok, dog kan der være et problem med hardwaren

Via Neosec Security Server kan man overvåge denne sensor status.

VMware Host Hardware Status Monitor, overvåges ved at hente listen over alle Hardware sensorene og gennemgår status. Hvis status ikke er “Green”oprettes en alert.

VMware Powercli– VMware powercli benyttes til overvågning af VMware Hosts. via dette API kan man få fat i alle managemente elememterr i VMware. Der benyttes HTTPS for kommunikation mod ESXi Host eller via VMware vCenter.